Cryptage d'empreintes digitales USB 3.0 Flash Drive 64gb Cryptage matériel Clé de mot de passe métallique Stylo sécurisé D | Fruugo FR

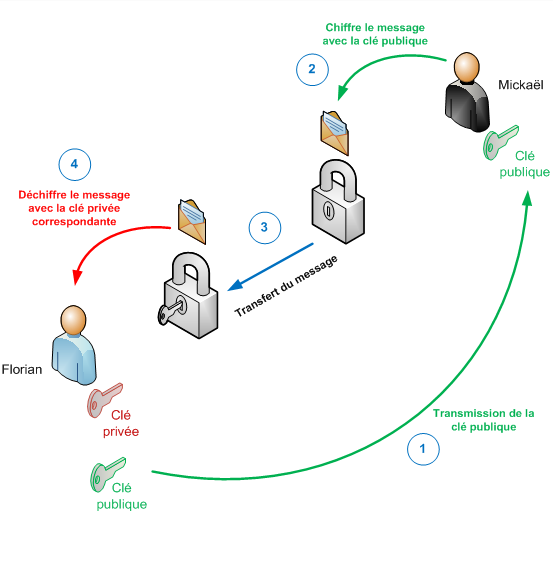

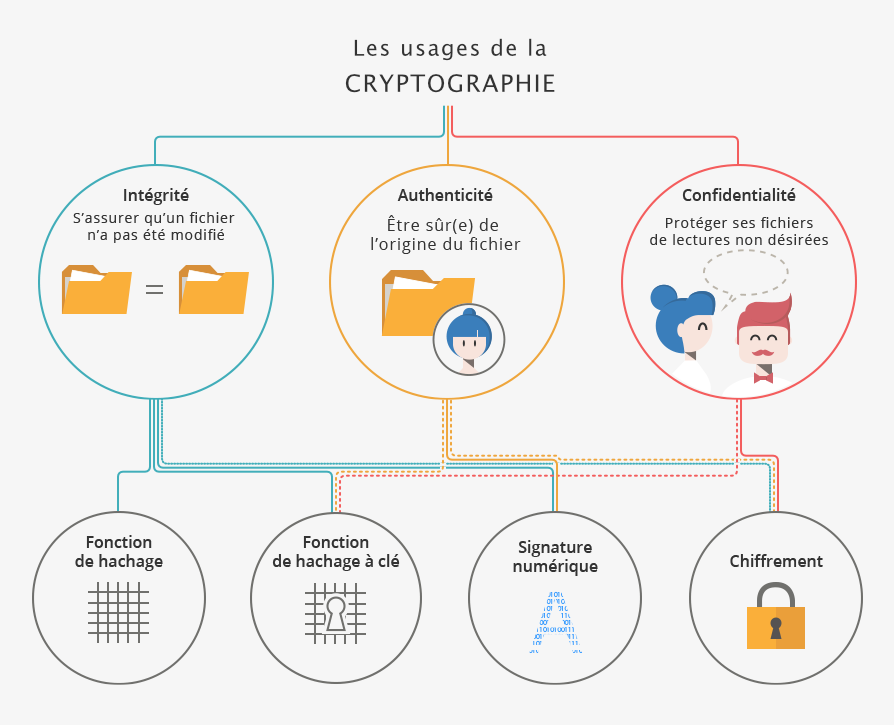

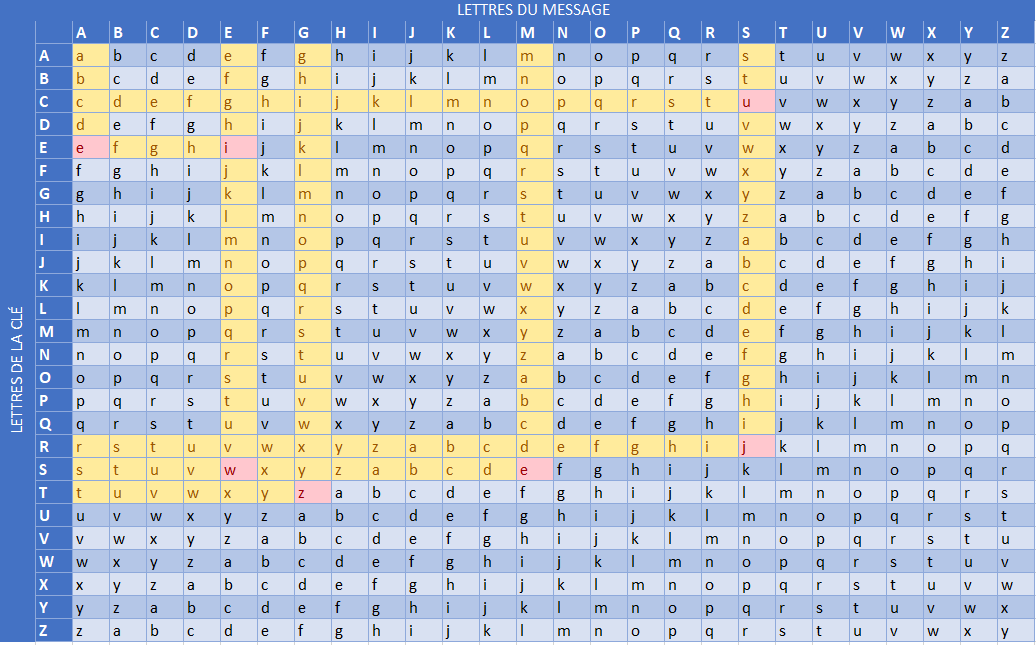

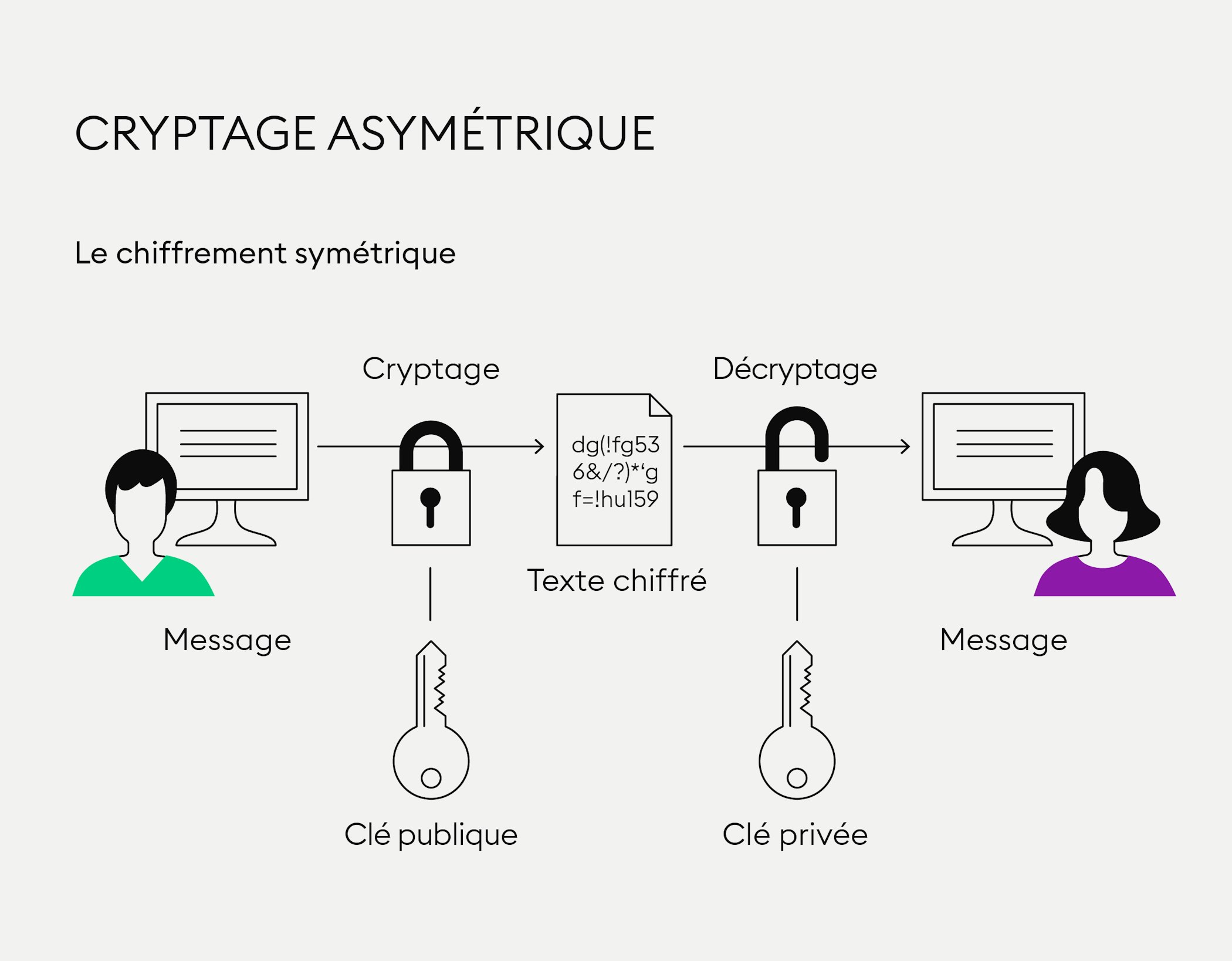

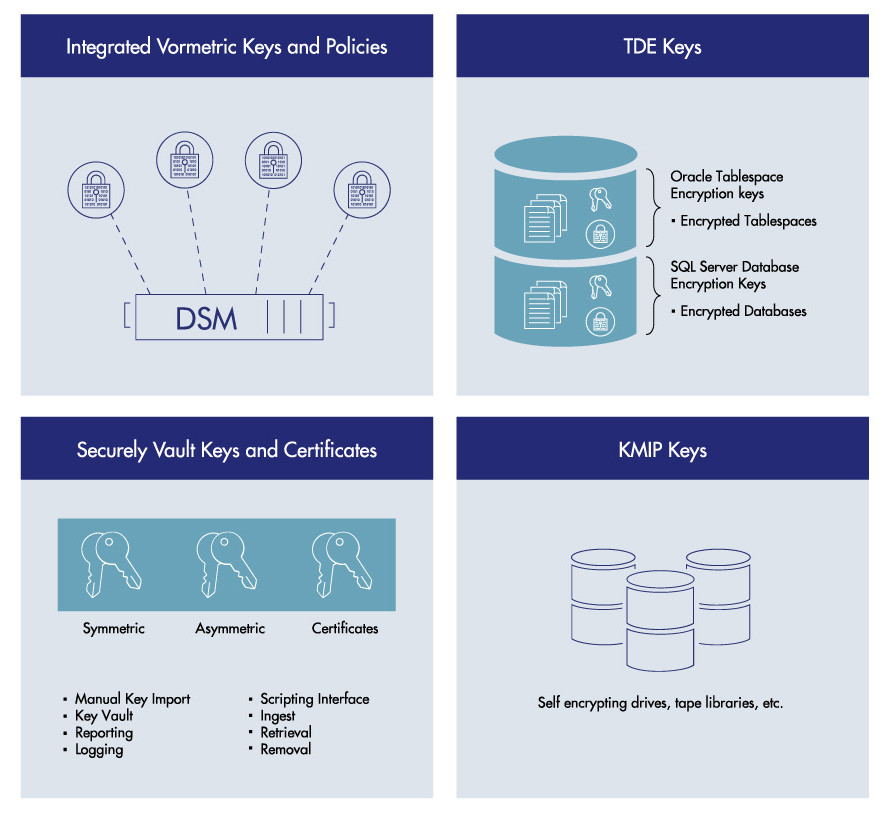

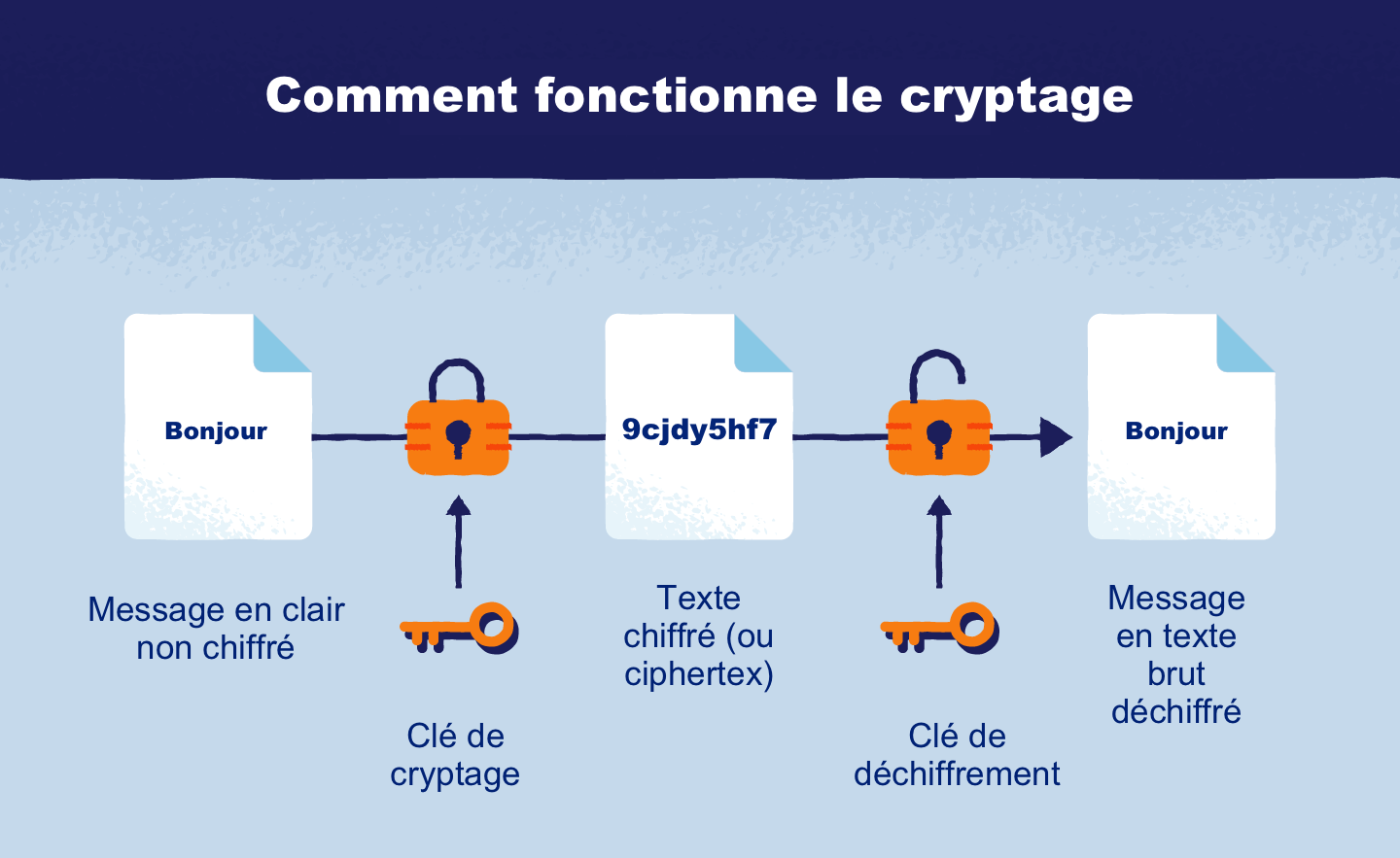

Réseaux et Sécurité Informatique: Le cryptage symétrique et asymétrique - le certificat & la signature éléctronique - Exercices corrigés

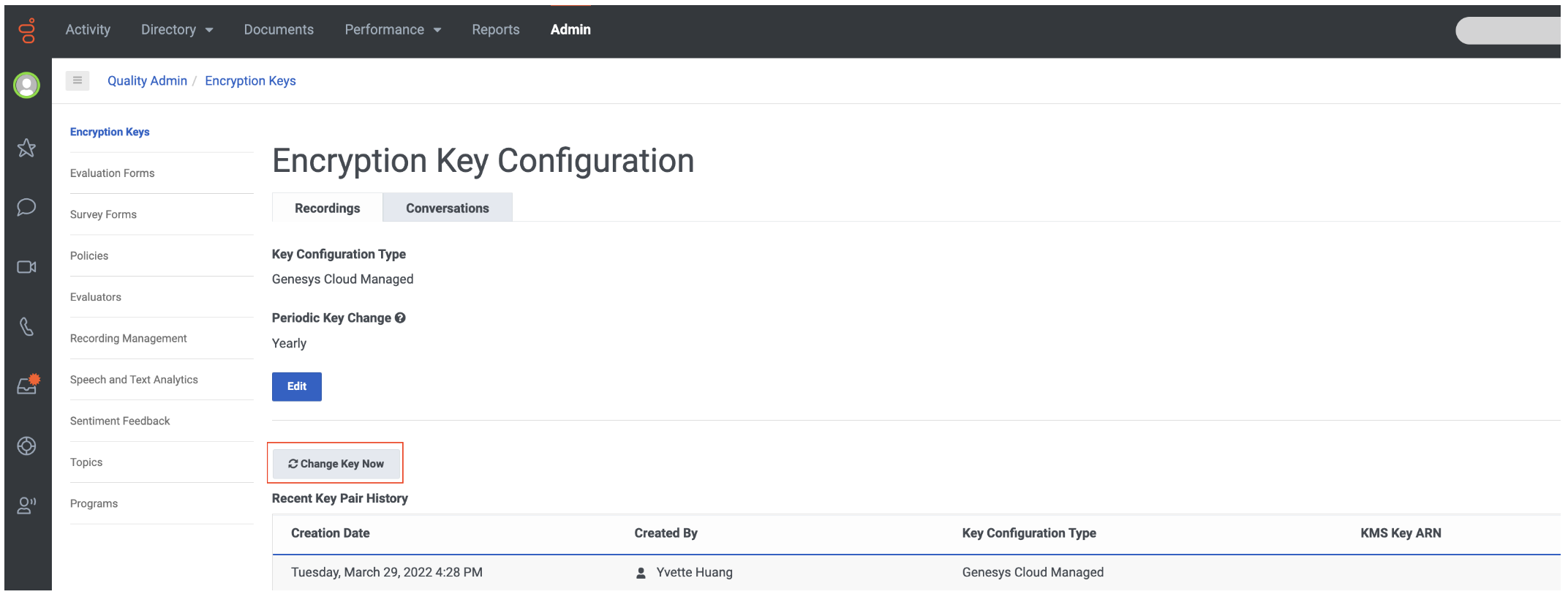

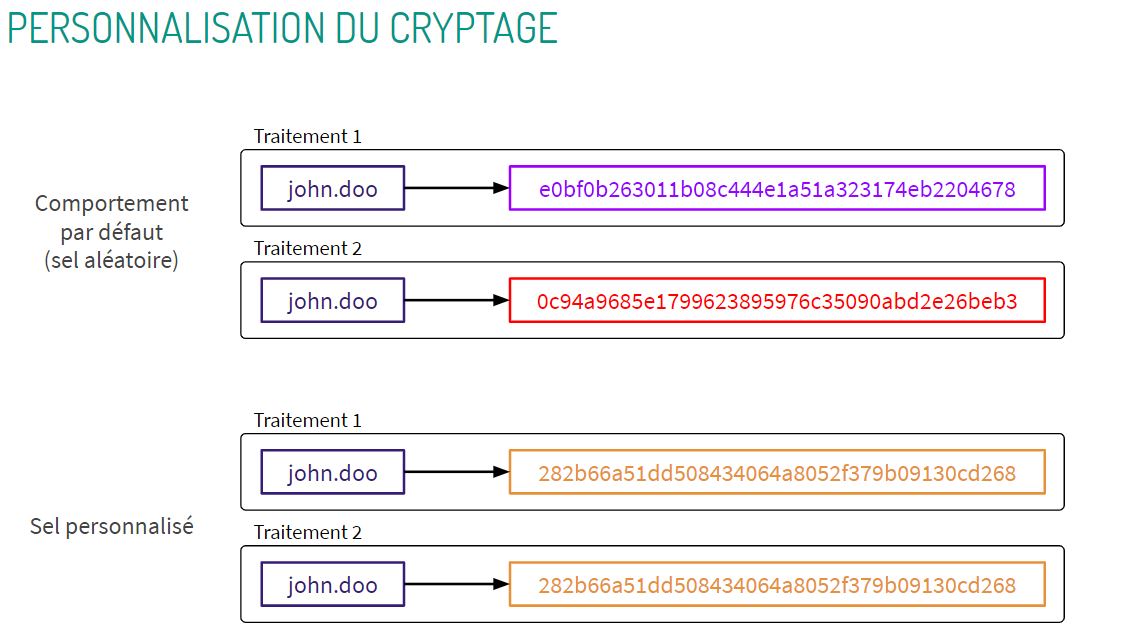

FAQ: Comment utiliser une clé de chiffrement personnalisée lors d'un traitement dans ezPAARSE ? – BLOG ReadMETRICS

![Les clés du chiffrement[L'internet rapide et permanent] Les clés du chiffrement[L'internet rapide et permanent]](https://irp.nain-t.net/lib/exe/fetch.php/crypt:confident.gif)